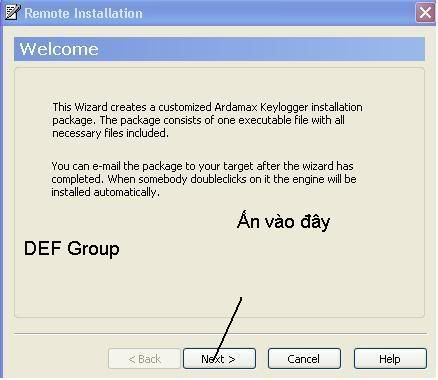

Những điều tối thiểu cần nắm để xài máy tính an toàn

trước nguy cơ Virus hiện nay

1) Trước khi chạy (thực thi) một file nào đó (với bất kì định dạng nào, cho dù là tấm hình hoặc bài nhạc) được lấy từ bất kì nguồn nào (từ người thân gửi, hoặc download từ Internet, hoặc từ Yahoo chat ...) (và file đó chưa được chính mình xác định có Virus hay không) (và cho dù máy bạn đang có nhiều AntiVirus chăng nữa), phải tiến hành gửi file đó lên Internet để kiểm tra độ an toàn.

Kiểm tra bằng 2 cách thông dụng sau:a1) Vào site :

http://www.virustotal.com/ , click vào "

Choose File" rồi chọn File mà mình chưa xác định an toàn và cần kiểm tra. Sau đó nhấn "

Send File" và chờ.

Khi gửi file lên site này kiểm tra, có khoảng 40 AntiVirus cùng quét độ an toàn của file ấy.

Nếu file ấy đã được ai đó (hoặc chính bạn) gửi lên kiểm tra từ trước thì nó sẽ ra kết quả lập tức, và có dạng thông báo như 2 hình sau:

Hình 1

Hình 2

2 thông báo như hình trên đều có dạng vắn tắt (vì file này trước đó đã có người gửi rồi)

Ở thông số

Results ở hình 1 là

0/40 , ý nghĩa là : có 40 trình Antivirus quét file đó, và 40 trình đều báo áo file đó an toàn, hoặc cả 40 trình đều bị cái file Virus ấy qua mặt (nhưng đây là trường hợp hiếm). Chúng ta nên tin tưởng nhiều vào thông báo của 40 trình Antivirus này.

Ở thông số

Results ở hình 2 là

26/40 , ý nghĩa là : có 40 trình Antivirus quét file đó, và có 26 trình phát hiện được file đó là Virus.

Thông thường thì cỡ khoảng từ 5/40 trở lên là ta phải bắt đầu nghi ngờ Virus rồi nhé.Ở trường hợp thấy thông báo là Virus như hình 2, bạn có thể click vô nút "

Show last Report" để xem chi tiết trình nào phát hiện ra con virus gì.

Đây là vài hình chi tiết để các bạn ngắm.

Những kết quả mang

màu đỏ tức là trình Anti ấy phát hiện ra file đó là Virus, và đặt tên cho nó đc tô màu đỏ.

Hình 3

Hình 4

Đôi khi cũng có sự hiểm lầm của AntiVirus , nó coi các file kia là Virus nhưng thực sự những file đó vô hại.

Vì thế, cần tập quét nhiều để nhìn quen các thông báo trên này.

Hoặc nếu ai chưa có khả năng hiểu thông báo thì nên gửi link thông báo cho người rành Virus máy tính kiểm tra giúp.

a2) Download và cài tool này

http://www.virustotal.com/vtsetup.exe.

Đây là công cụ giúp rút gọn động tác gửi file để quét (như trên) một cách nhanh chóng.

Cách dùng: Khi cần quét kiểm tra 1 file nào đó có an toàn không,

Right Click lên file đó, chọn "

Send to" ->

VirusTotal ..... Và ngồi chờ như trên.

Hình 5

b)

b) Cũng là kiểm tra file như phần a, nhưng đây là ở Site khác

http://virusscan.jotti.org/ . Chọn "

Choose File" -> "

Submit" -> ngồi chờ -> và đọc kết quả cũng tương tự site kia.

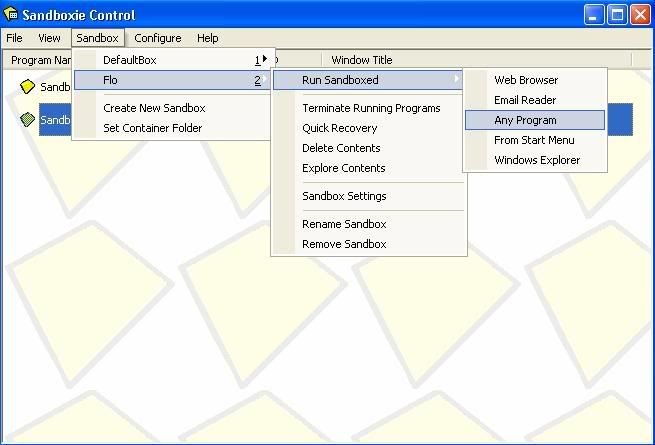

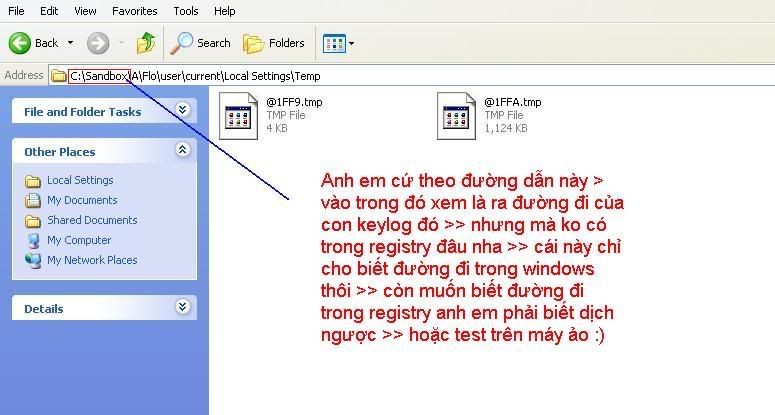

2) Thiết lập cho máy tính của mình để nếu lỡ USB có chứa Virus thì việc truy cập vào USB cũng dễ dàng và an toàn hơna) Vào

Start,

Run, gõ "

gpedit.msc",

enterVào đây

Hình 6

Chỉnh thành thế này

Hình 7

Rồi Vào chỗ này

Hình 8

Chỉnh thành thế này

Hình 9

b)

b) Vào

Start,

Run, gõ "

Services.msc",

enter, rồi làm theo hình.

Hình 10

Chỉnh thành thế này

Hình 11

RESTART lại máy tính. Sau đó download

tool này chạy SCAN 1 lần là được.

Nói rõ thêm:

Trích:

Trích: _ Trong USB có mầm virus cùng file autorun.inf, có khi chỉ cần cắm là dính liền (chưa kịp làm gì).

_ Trong USB có mầm virus cùng file autorun.inf, cắm vào chưa sao, nhưng Double click để truy cập vào sẽ bị dính.

_ Trong USB có mầm virus cùng file autorun.inf, cắm vào chưa sao, không Double click mà chọn cách Right Click rồi Explore (hoặc bất kì tùy chọn nào để truy cập vào) cũng sẽ bị dính. | Trích: _ Trong USB có mầm virus cùng file autorun.inf, cắm vào chưa sao, truy cập kiểu Folders (tức duyệt theo cây thư mục bên trái) sẽ không bị dính.

_ Trong USB có mầm virus cùng file autorun.inf, cắm vào chưa sao, dùng Winrar / XYplorer / TotalCommander ... truy cập sẽ không bị dính. | Trích: Khi ta chưa thiết lập gì cả thì như các trường hợp nêu trên.

Còn nếu thiết lập rồi, dù có phạm phải 3 trường hợp màu đỏ thì Malware cũng không chạy được. | |

3) Tránh bị đánh lừa bởi các Icon quen thuộc:Khi nhận 1 file từ ai đó, nếu khá tin tưởng vào nó và bạn bỏ qua bước kiểm tra bên trên, thì cũng khoan hãy chạy nó.

Hình 12

Với 5 ví dụ ở hình trên, cả 5 đều có thể là Virus giả dạng Icon đánh lừa.

_ TH 1 : ta nghĩ đó là tấm ảnh, nhưng khi mở ảnh thì lại là 1 Virus còn ảnh thì không thấy đâu.

_ TH 2 : nghĩ là 1 thư mục, nhưng cũng có thể là Virus giả dạng đánh lừa. Và khi mở thư mục đó sẽ dính Virus vì đâu có tồn tại thư mục nào đâu. Bản thân thư mục đó là 1 file thực thi Virus.

_ TH 3 : là 1 file nhạc, nhưng có thể là 1 file Virus mượn Icon của file nhạc để lừa ta mở nghe.

_ TH 4 : ối chà, 1 file văn bản, quá an toàn, mở nó ra thôi. Ai ngờ lại cũng có khả năng là Virus.

_ TH 5 : là chtrình soạn thảo văn bản Notepad, hì, chạy nó thôi. Ấy chết, lại là Virus.

Một ví dụ khác

Hình 13

Ở 3 TH này, nhìn vào thấy

canh dep.jpg Nhac.mp3 Van ban.txt cứ tưởng là máy đã mở chức năng xem đuôi file (định dạng file), thế nhưng chỉ cần sơ ý 1 tí thôi là dính Virus theo kiểu lừa này.

Thực ra máy tính lúc đó chưa mở chức năng xem đuôi file.

Và khi mở đuôi file ra xem thì 3 file trong hình lòi ra cái đuôi lừa đảo (hình dưới là sau khi mở đuôi để xem định dang)

Hình 14

Hình 15

Để có thể thấy được đuôi thực sự của các file, ta vào

MyComputer ,

Tools -

Folder Options -

View , gỡ bỏ đánh dấu ở "

Hide extentions for known files type" .... hoặc dùng các soft tự có khả năng xem đuôi file : Winrar, XYplorer, TotalCommander.

4) Những lời khuyên sau cùng:_ Nếu bạn thực sự nắm vững những điều nói trên thì có thể không xài AntiVirus cũng vẫn an toàn. Nhưng dù gì thì cũng cần có 1 AntiVirus lận lưng.

_ Không nên cài quá nhiều AntiVirus trong 1 máy. 2 Anti là hết mức.

_ Hạn chế vào các Web tìm Crack, vì hơn 50 % các file trong những web Crack đó là có kèm Virus rồi.

_ Hạn chế vào các Web đồi trụy để tránh các mối hiểm họa chưa lường trước.

_ Ở Yahoo Chat hoặc bất cứ trình Chat Online nào, có ai gửi Link thì khoan hẳn click vào. Phải hỏi lại thật kĩ người gửi nguồn link đó. Dù người gửi đã chắc chắn là an toàn, nhưng ai biết được bản thân người gửi cũng không ngờ Link đó có Virus. Bởi thế cần có thêm bước kiểm tra nữa, đó là quét Link Online. Truy cập vào web site

http://online.drweb.com/?url=1, bỏ cái link cần kiểm tra vào khung, rồi nhấn

SCAN. Nếu nó ra kết quả CLEAN thì link kia sạch, ERROR thì là kiểm tra không được, nếu báo màu đỏ thì link nguy hiểm. Tuy nhiên, vẫn không tuyệt đối tin vào các kết quả.

----------

~---~~---o0o---~~---~

Giang hồ hiểm ác đầy lừa lọc

Click chuột, lướt web, biết đâu an toàn !?

Tuy những điều bên trên chưa phải là tuyệt đối an toàn, nhưng nếu nắm vững thì ít ra không bị dính Virus một cách ngớ ngẩn.

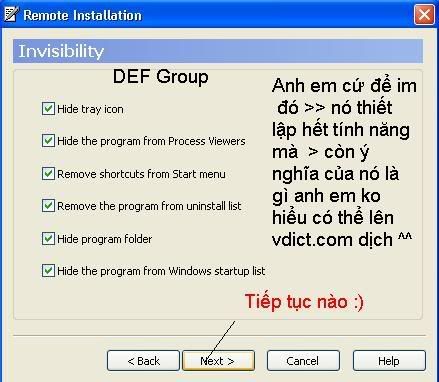

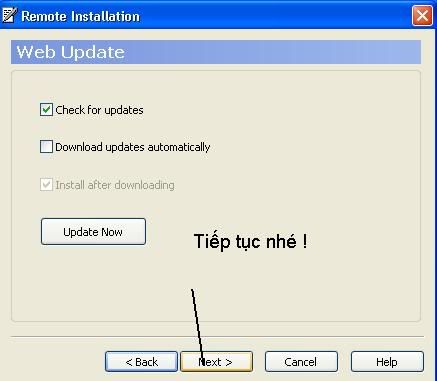

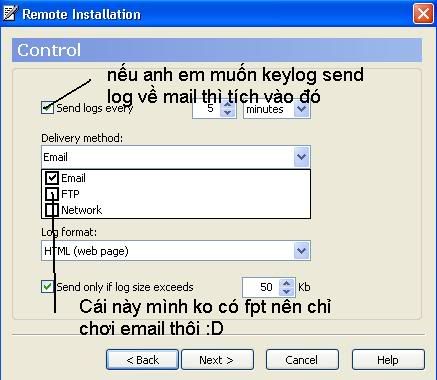

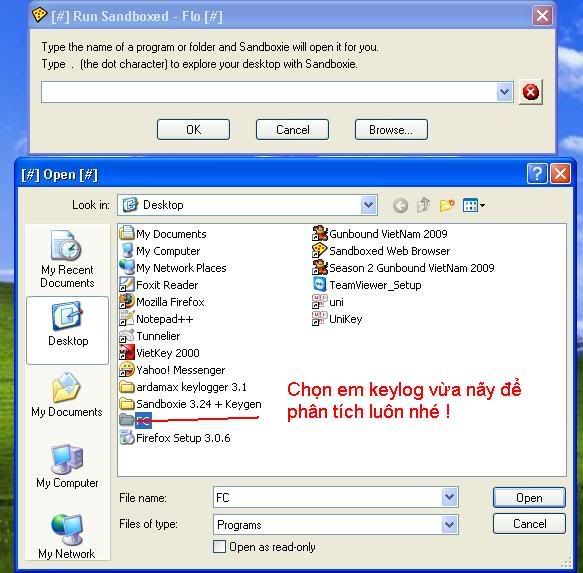

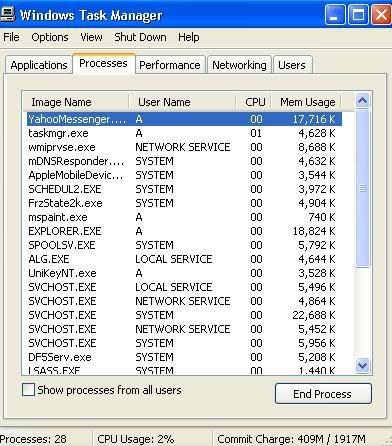

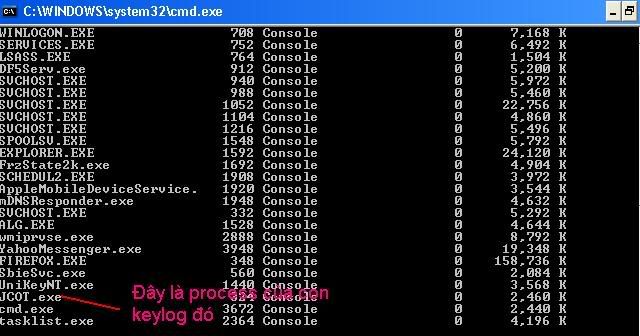

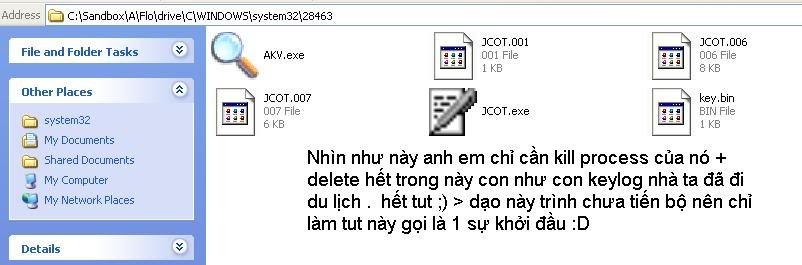

> tấn công victim

> tấn công victim