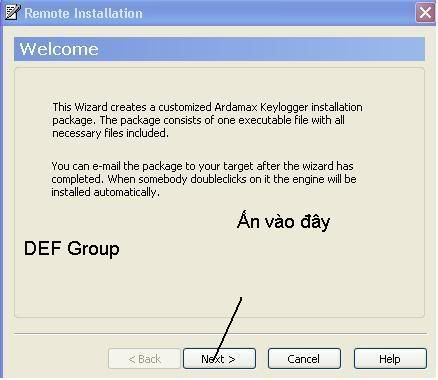

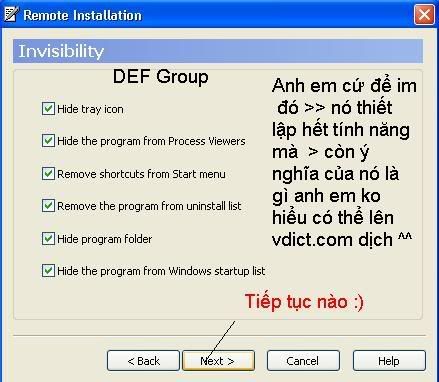

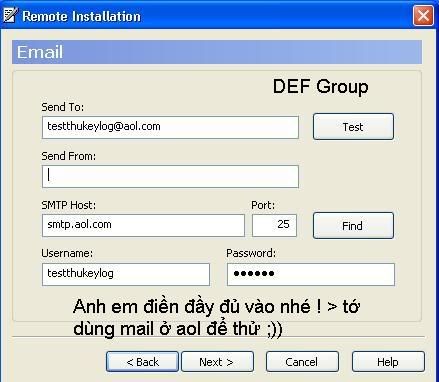

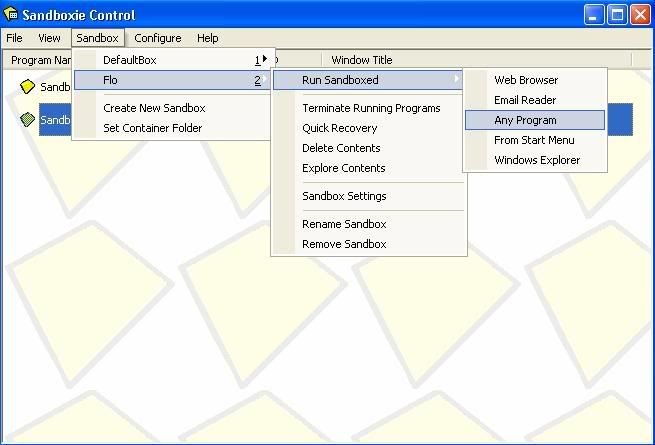

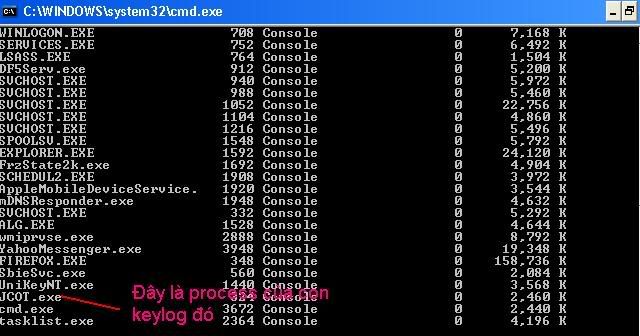

Tải và chạy Process Approach.

Sau đó làm theo 2 hình dưới.

| This image has been resized. Click this bar to view the full image. The original image is sized 823x371. |

----------

Bước 2: Tìm xóa các mầm virus cùng file autorun.inf ở tất cả các ổ đĩa và Fix lỗi autorun để tránh nhiễm lại ngay khi ta truy cập các ổ đĩa.

Chạy XYplorer

Chọn từng ổ đĩa bên trái, ngó qua bên phải để xóa các file autorun.inf (xem hình)

Tiếp theo, vào Start, Run, gõ "Regedit" rồi enter

Trong chtrình Regedit, tìm tới khóa:

HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ MountPoints2

Xóa khóa MountPoint2 ở bên trái đi (bằng cách chọn khóa đó rồi nhấn Delete).

----------

Bước 3: Tìm xóa 2 file chạy của Virus. (Userinit.exe và System.exe)

Chú ý: phải đọc thật kĩ đường dẫn để tránh nhầm với file của hệ thống.

Vào C:\Windows\ , tìm xóa file Userinit.exe

Vào C:\Windows\System32\ , tìm xóa file System.exe

----------

Bước 4: Sửa lại giá trị của khóa Userinit trong Registry để đảm bảo cho lần vào Win sau không bị Logoff.

(bước này cực quan trọng không thể thiếu).

Vào C:\Windows\System32\ , kiểm tra xem còn file Userinit.exe không. (phải đảm bảo còn file này ở đây).

Vào Start, Run , gõ "Regedit" rồi enter.

Trong chtrình quản lý Registry, tìm tới khóa sau:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

Rồi ngó qua bên phải, double click vào value Userinit, sửa giá trị thành C:\Windows\System32\Userinit.exe, (nếu ổ C: là ổ chứa Windows)

| This image has been resized. Click this bar to view the full image. The original image is sized 824x589. |

Để chắc chắn, bạn nên tải Autoruns này. Chạy nó. Xem giống như hình sau thì ổn.

| This image has been resized. Click this bar to view the full image. The original image is sized 815x277. |

----------

Bước 5: "Tìm xóa các mầm exe giả dạng Folder trùng tên" và "Phục hồi những Folders bị Virus giấu đi (làm ẩn)"

a) Tìm xóa mầm giả dạng Folder.exe:

Chạy XYplorer , mở bung chtrình ra toàn màn hình (Maximize), rồi thiết lập như hình dưới.

| This image has been resized. Click this bar to view the full image. The original image is sized 908x549. |

Sau khi Search ra tất cả các file .exe của của 1 ổ đĩa nào đó (ví dụ ổ E: như hình dưới), click vào tiêu đề cột SIZE để xếp các file giả dạng theo Size, và đương nhiên là chúng sẽ có cùng icon là hình Folder.

Chú ý 2 điểm này, xóa hết chúng đi.

| This image has been resized. Click this bar to view the full image. The original image is sized 1060x804. |

Thao tác tương tự cho các ổ đĩa khác (luôn cả USB) để xóa triệt để các mầm giả dạng.

b) Phục hồi lại các Folders bị Virus làm ẩn:

Dùng tool này để phục hồi . Phuc hoi Hidden File Folder.bat.

------------------

Lời cuối:

Hiện tại có rất nhiều loại Malware gây ra chuyện ẩn thư mục và giả dạng, nhưng tôi chỉ tạm đưa ra giải pháp cho riêng các biến thể thường gặp (system.exe & userinit.exe) để các bạn phần nào có cái nhìn bao quát hơn về vấn đề này.

Có 1 loại cũng giả dạng exe trùng tên thư mục nhưng không có Icon.

Nếu bạn cũng gặp trường hợp mất thư mục và có folder.exe giả dạng như trên nhưng lại không tìm thấy các file hoặc process như hướng dẫn trên, hãy báo cáo chính xác lên đây :

_ Thao tác không giống ở bước nào.

_ Tình trạng có gì khác không.

_ Có những process nào nghi ngờ.

Mình sẽ hướng dẫn , đồng thời cập nhật thêm vào bài hướng dẫn trên.

Ngoài ra, đọc thêm bài này để thiết lập cho máy tính và bổ sung 1 ít kiến thức tránh Virus.

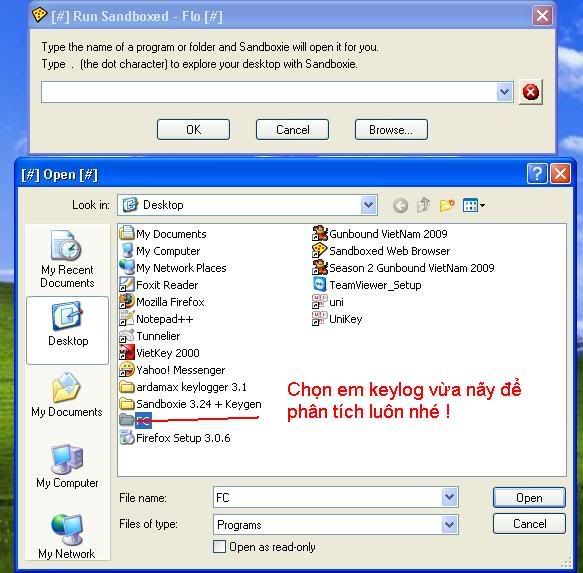

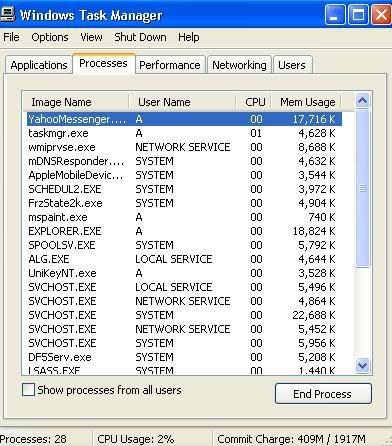

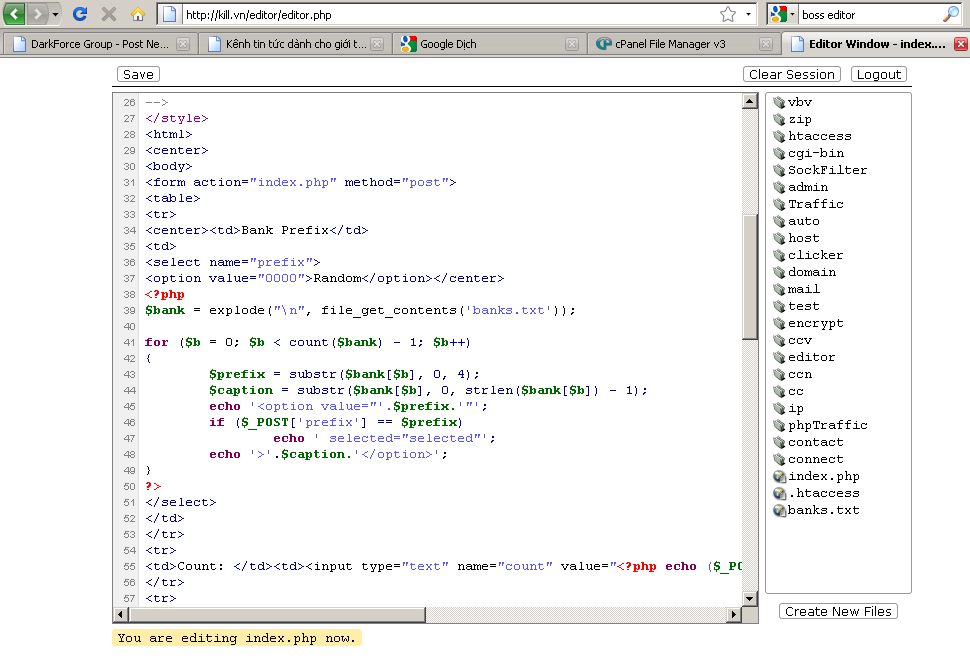

> tấn công victim

> tấn công victim